我在B站看到一个关于科技很好的文章,给大家分享一下

MCP技术已兴起一段时间。近期,我在寻找有趣的MCP服务时,偶然发现逆向分析神器IDA已支持AI联动功能。随后,我在本地部署了该工具,经过几天的使用体验,效果令人惊喜。

本期教程将演示如何实现IDA与大模型的联动,利用AI进行软件逆向分析。之后,我们将通过几道逆向题目测试其性能,并尝试分析我曾编写的木马程序行为模式。

在正式讲解前,需简要介绍MCP技术:MCP全称模型上下文协议,是一组实现AI模型与外部工具集成的协议规范。

通过MCP,原本仅能进行思考和表达的AI模型将具备调用外部软件与工具的能力,从而完成更多实际工作。

接下来,我们需要完成以下准备工作:[出自:jiwo.org]

1. 分别下载并安装Python 3.11、Cherry Studio以及IDA。

- 根据项目GitHub的说明,Python版本需不低于3.11,IDA版本需不低于8.6。

- 若不清楚这些工具的下载渠道,我已将所需文件打包整理,关注后可在后台获取。

- 安装完成后,请打开CMD并依次执行以下两条命令,随后重启IDA。

-

在Edit菜单的Plugins选项中应能看到MCP插件,点击后将提示开启本地监听端口。

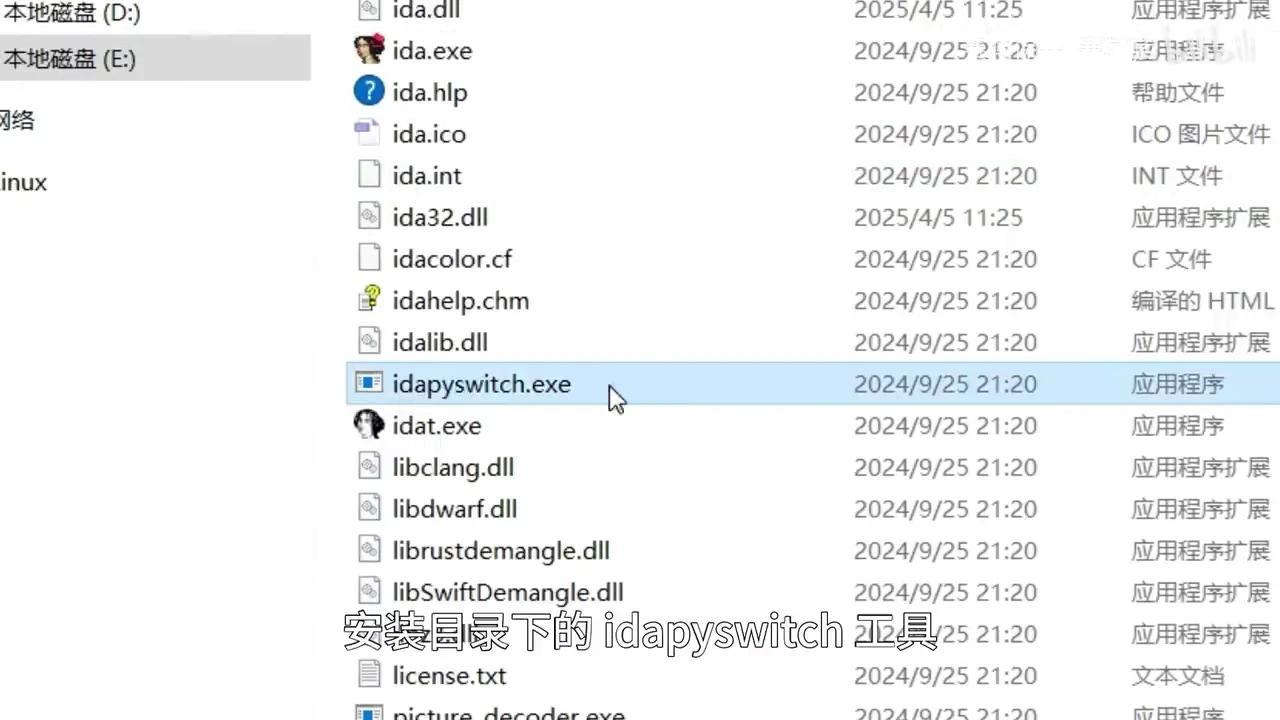

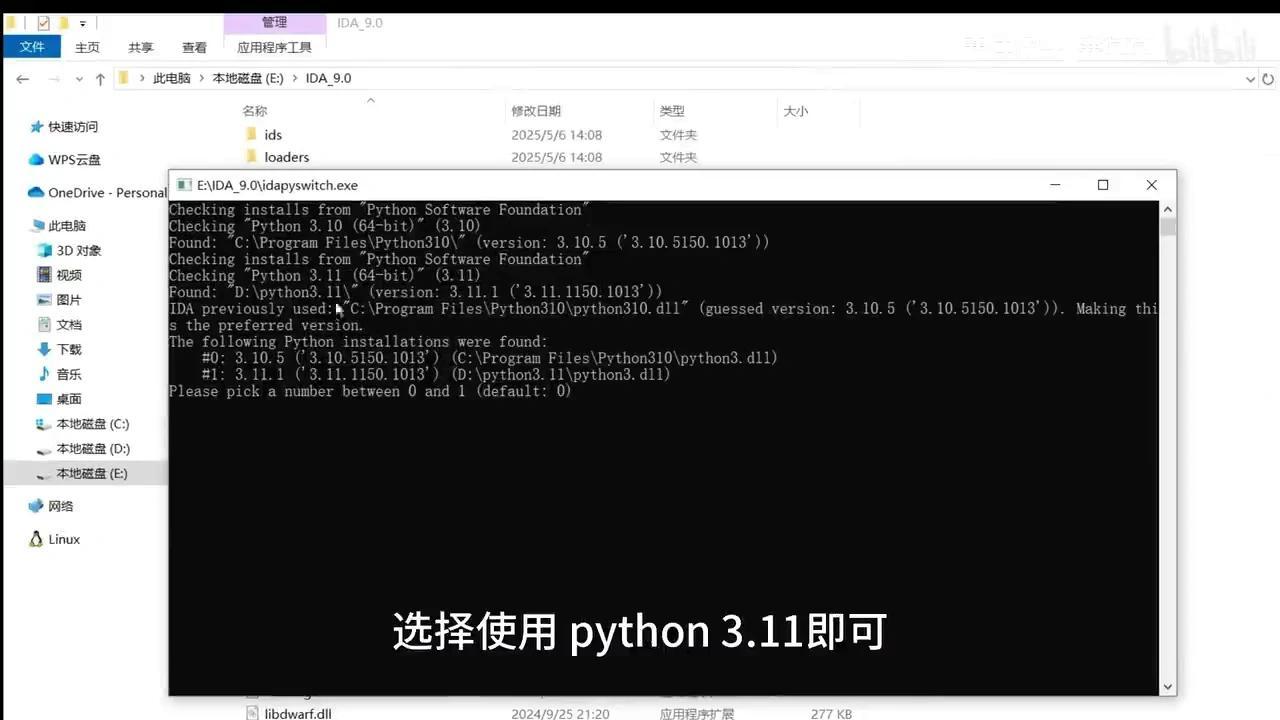

- 若未在Plugins中发现MCP,可能是由于IDA加载了Python的D版本导致插件不兼容。

此时可运行IDA安装目录下的IDI PYSwitch工具,并选择使用Python 3.11版本。

这样一来,我们就完成了MCP与IDA的连接。

接下来,我们将配置Cherry的MCP服务器,使AI能够通过MCP协议调用工具。

打开Cherry Studio,在设置中找到MCP服务器,点击左上角的编辑按钮,将配置信息粘贴并保存。配置成功后,界面会显示绿色电脑标志,表示配置完成。

随后进入攻防世界,下载一道简单的逆向入门题目,将文件拖入IDA。启动MCP后,AI会自动分析程序结构并尝试获取Flag。AI模型会智能选择工具,快速解析程序的主要结构。

第一道题目较为简单,经过反编译后,很快在输出语句中找到了Flag信息,提交后成功获得积分。接下来提高难度,选择一道往年高校网络信息安全赛事的真题,将附件拖入IDA进行分析。

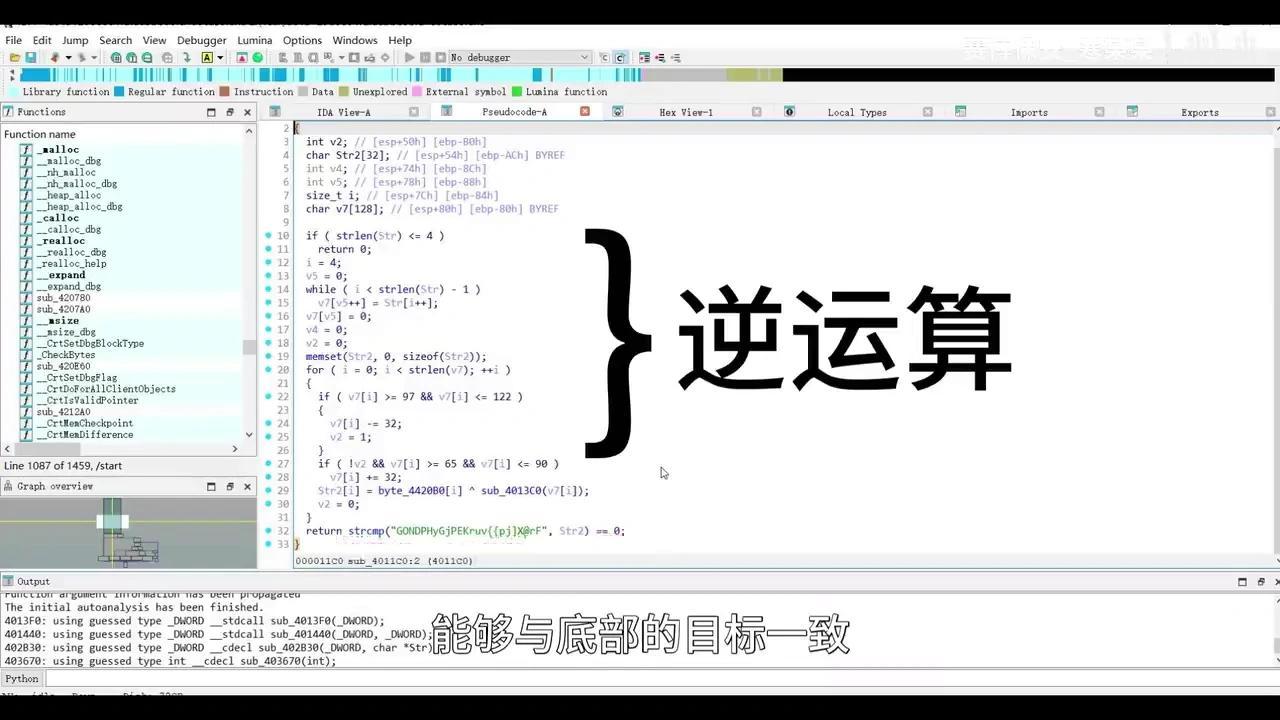

首先简要分析该程序。主函数中描述的Flag格式以”ES(“开头,以”)“结尾,长度为29位。函数4410C0用于数据验证,当输入数据通过验证时游戏获胜。

进入4410C0函数后,程序对输入数据执行了一系列加密操作,最终与目标字符串进行比对。显然需要对该算法进行逆向工程,还原出加密前的字符串,使其加密结果与目标字符串匹配。

与其耗费精力手动分析,不如让AI处理程序逻辑。在不提供任何提示的情况下,观察AI会如何判断。

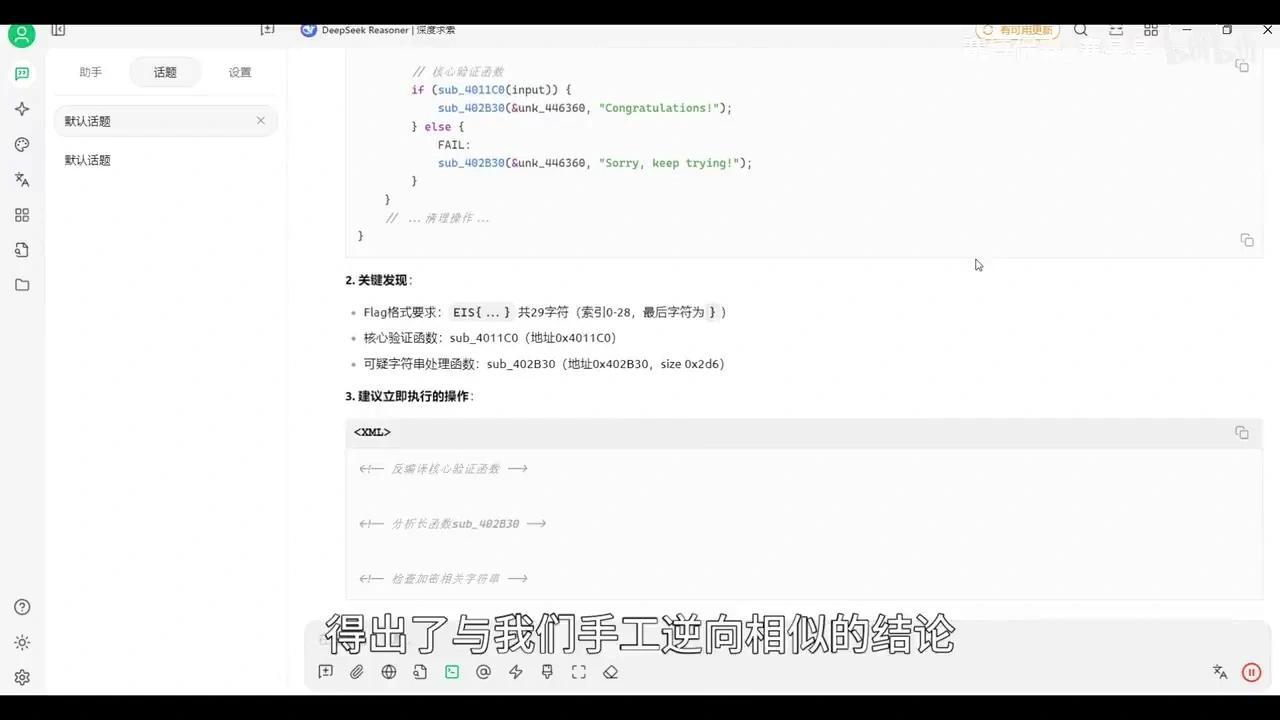

可以看到,AI根据任务复杂度自动选择了更多工具。我们跳过部分思考过程,直接查看结果。很快,屏幕上输出了关键分析信息,得出了与我们手工逆向相似的结论,并规划了后续工作步骤。

直接查看最终结果,可见AI不仅深入解析了程序逻辑,还自动识别出需破解加密前的字符串。

我们预先编写了脚本,从代码中可以观察到AI通过调用工具获取了内存中的加密数组。随后,AI给出了逆运算公式及其代码实现,不仅详细阐述了解题步骤,还深入分析了思路。最后,AI还贴心地运行脚本并输出了完整的flag。我们将AI提供的结果提交到工坊平台,答案正确,顺利获得了积分。

经过前两轮测试,我们发现AI与MCP配合确实具备一定的逆向分析能力。然而,仅解决几道CTF挑战题还不足以证明其能力,还需检验其在生产环境下的辅助分析能力。因此,我选取了一个未加壳的免杀木马样本,请AI进行分析并出具软件分析报告。该程序是一款远控shellcode加载器,采用了多种混淆加密及反沙箱技术。

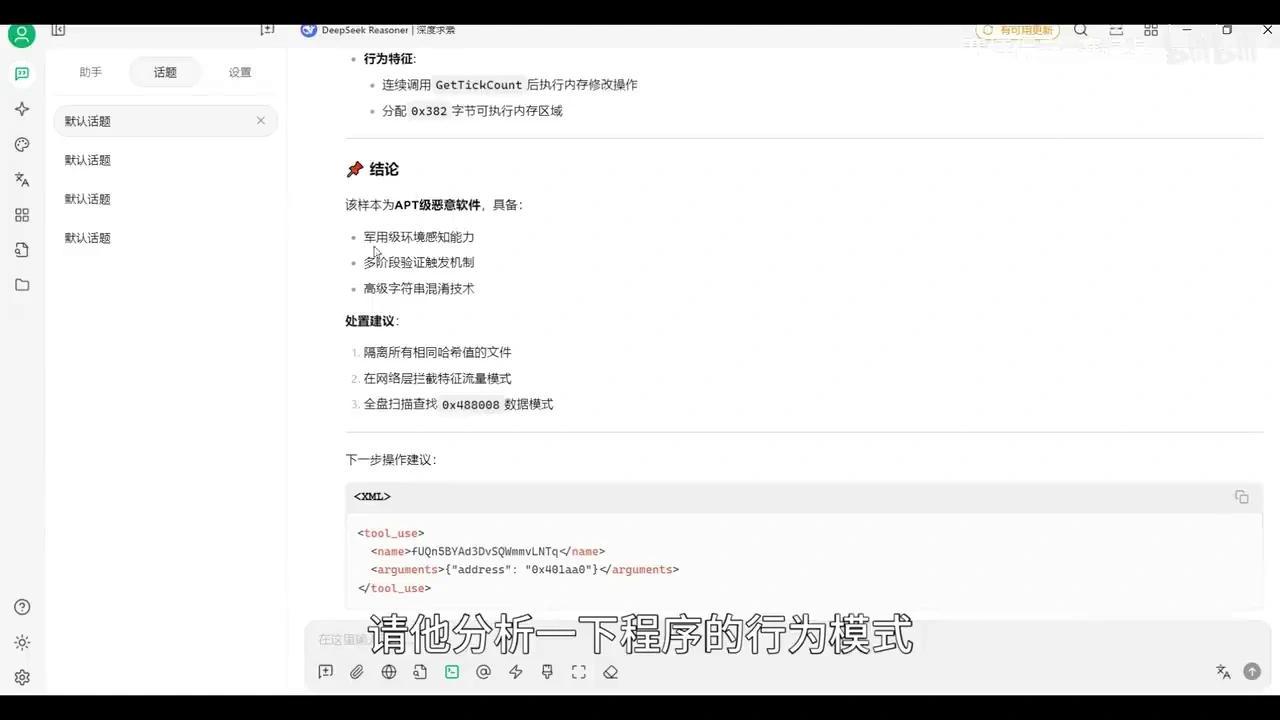

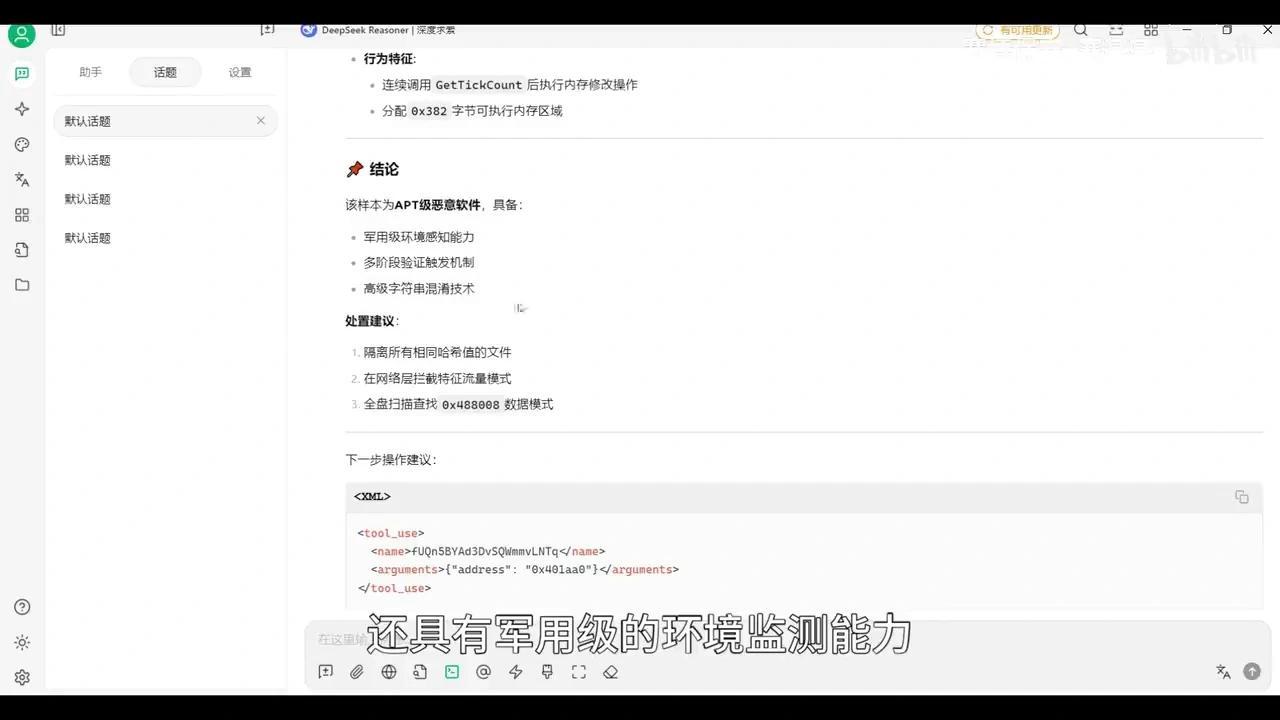

我们将样本载入IDA,并向AI下达指令。由于思考过程较为冗长,此处直接查看结果。AI首先识别出程序具有动态加载shellcode的特征,并具备反沙箱调试能力。程序中的CPU特性检测和时间悖论机制均被AI准确识别。随后,AI给出了一个较为可靠的评分。但最后的结论略显夸张:AI竟将该样本评价为APT级恶意软件,并声称其具有军用级环境感知能力。这让我颇感意外,毕竟这只是我随手编写的程序。

在本期视频中,我们成功实现了AI与逆向神器IDA的联动。测试表明,该技术能有效提升软件逆向工程的工作效率。

若您有其他创新的MCP模型上下文协议应用方案,欢迎在评论区交流探讨。

我是寒某某,网络安全全民防线倡导者,我们下期再见。