| 关联规则 | 关联知识 | 关联工具 | 关联文档 | 关联抓包 |

| 参考1(官网) | |

| 参考2 | |

| 参考3 |

关键信息基础设施(关基)是国家安全和社会稳定的核心支撑,涵盖能源、金融、交通、通信等重要领域。近年来,针对关基单位的APT攻击、勒索软件、木马渗透等威胁持续升级,一旦遭受攻击,可能引发连锁性安全事件,影响国计民生。因此,关基安全防护不仅需要体系化的安全建设,更依赖精准的威胁分析与快速响应能力。为深入剖析针对关基单位的恶意攻击技术,数默科技正式推出全新栏目——[关基威胁透视]。本栏目将聚焦针对关基单位以及设施的恶意威胁分析或防护,从攻击手法、漏洞利用、横向渗透到防护策略,提供深度技术解析与实战处置建议,助力关基运营单位构建更精准的防御体系。本期内容作为首期,将发布“针对关基单位财会人员的银狐远控木马分析及处置建议”。以下为具体内容。[出自:jiwo.org]

一、基本信息

大小

25.8 MB (27,124,736 字节)

远控

名称

0509curl.exe

MD5

2F114EB38EFA09411EDD6CB728B37773

SHA1

BC6B5EA72543F59E3F14E1688BEF54FC340603D9

编译类型

编译器: Microsoft Visual C/C++(2019 v.16.10 or 16.11)[-]

编译时间

2025-05-09 08:17:54

家族

银狐

功能

SbieDll.dll

大小

270 KB (276,992 字节)

45726B73A43BBB4DBBA3543F4248068713FA49E1

2025-04-28 09:28:57

名称

MD5

8F31A16C92AF5DB385CA1A8A89AAC42A

SHA1

编译类型

编译器: Microsoft Visual C/C++(2019 v.16.10 or 16.11)[-]

编译时间

家族

银狐

功能

远控

SbieDll.bin

大小

444 KB (455,276 字节)

1B6A48B233B4A063B1CCFD854F89B751B4D5ABA7

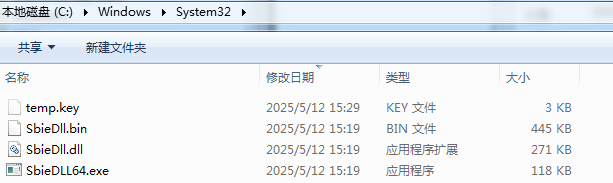

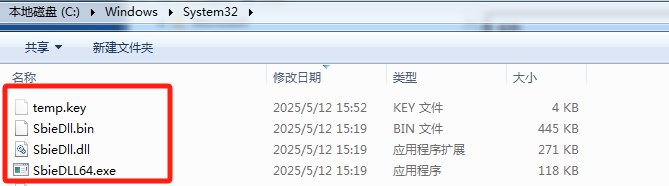

SbieDll.dll和SbieDll.bin为0509curl.exe释放的恶意文件。

名称

MD5

5CB067682BDEC8F8FE42FA15DF7DBAE8

SHA1

编译类型

编译时间

家族

银狐

功能

远控

二、样本背景

样本属于银狐木马。银狐(又名:“游蛇”“谷堕大盗”等)是一款专门针对企事业单位管理、财务等从业人员进行攻击的木马病毒变种之一,通过微信、QQ、邮件以及伪造工具网站等渠道进行钓鱼攻击,主要面向政府、高校及企事业单位等关键行业,攻击目标集中在财务和会计领域的专业人员,多采用进程注入、无文件攻击及签名伪造等多种技术绕过安全防护,远程控制受害者的计算机,窃取用户的敏感数据和财产信息,具有高度隐蔽性,对中国关基单位和个人的信息安全构成严重威胁。

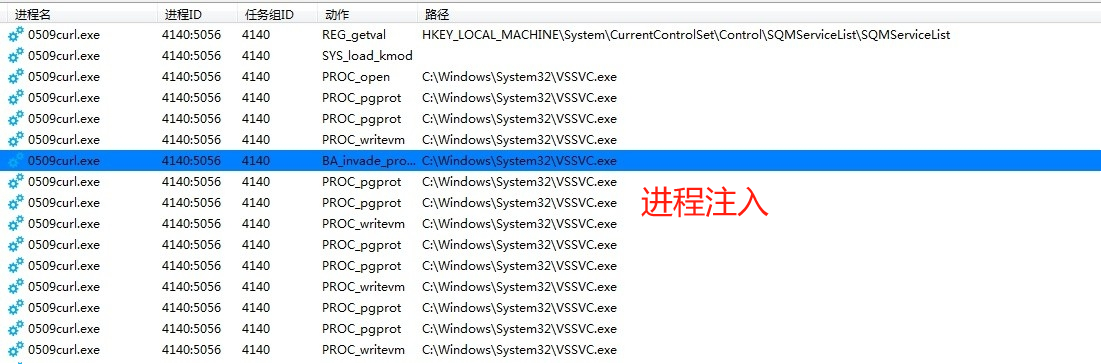

三、行为概述

样本利用PoolParty技术注入系统进程VSSVC.exe执行恶意代码。释放恶意程序到C:\windows\system32\目录下,并添加计划任务,每次随系统启动运行。相似样本:https://rayblog.rising.com.cn/2025/01/%E9%93%B6%E7%8B%90%E6%9C%A8%E9%A9%AC%E6%9C%8D%E5%8A%A1%E7%AB%AF%E6%8E%A2%E7%B4%A2%E5%8F%8A%E8%BF%91%E6%9C%9F%E5%9C%A8%E9%87%8E%E6%A0%B7%E6%9C%AC%E5%88%86%E6%9E%90/

四、样本属性

(一)功能列表

主机信息收集、进程注入、文件管理、屏幕查看、远程Shell、下载执行、键盘监听、关闭计算机、内网socket代理、回复心跳包等。

(二)启动项

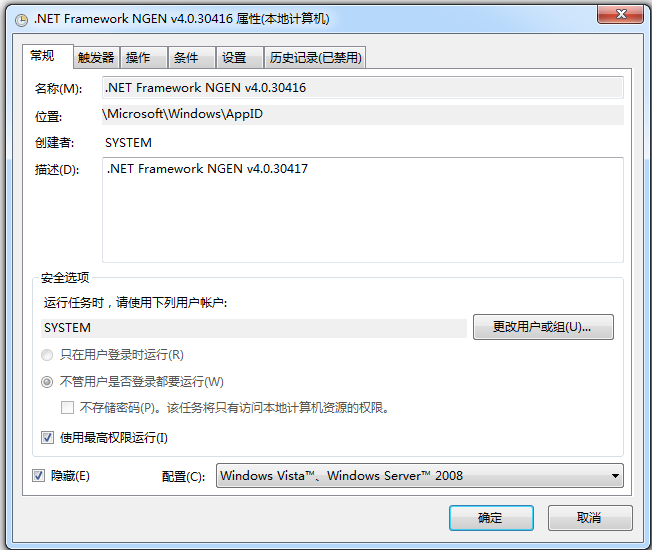

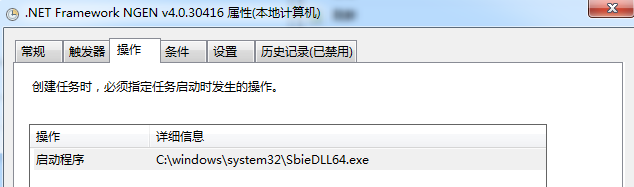

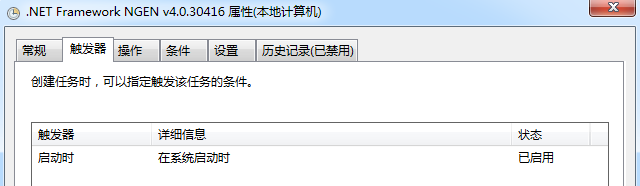

计划任务启动,名称“.NET Framework NGEN v4.0.30416”,启动程序为C:\windows\system32\SbieDLL64.exe

五、详细流程

样本是近期比较流行的银狐木马。运行后会利用PoolParty技术注入系统进程执行恶意代码,注入的系统进程为C:\Windows\System32\VSSVC.exe。

注入的代码在内存中加载运行银狐木马并完成本地持久化工作。在System32目录下释放病毒文件,包括白文件、黑文件和编码后的银狐木马本体ShieDll.bin。

并将SbieDLL64.exe添加到计划任务启动以实现持久化,计划任务名称“.NET Framework NGEN v4.0.30416”。

当系统启动时运行。

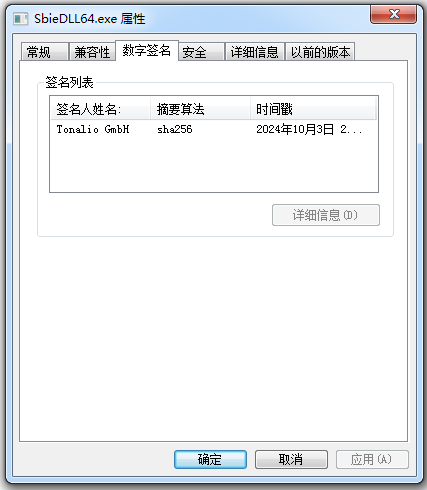

SbieDLL64.exe是有数字签名的白文件,通过白加黑的方式启动释放的恶意dll,通过该dll实现木马磁盘驻留和隐藏。

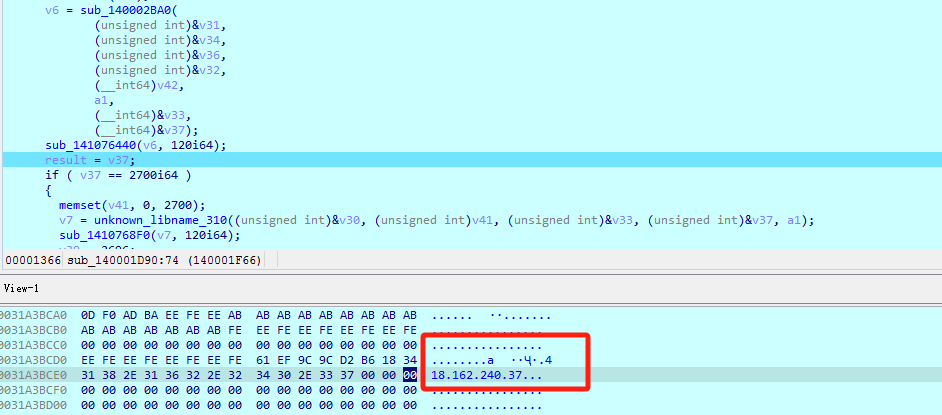

银狐木马本体通过连接攻击者服务器实现对受害者主机的全面控制,包括读取计算机信息、进程注入、文件管理、屏幕查看、远程Shell、下载执行、键盘监听、关闭计算机、内网socket代理、回复心跳包等功能。

服务器地址:18.162.240.37

六、处置建议

(1)结束进程VSSVC.exe

(2)结束进程SbieDLL64.exe

(3)删除C:\Windows\System32目录下的木马文件

(4)删除计划任务“.NET Framework NGEN v4.0.30416”

(5)重启计算机

七、IOC

2F114EB38EFA09411EDD6CB728B37773

8F31A16C92AF5DB385CA1A8A89AAC42A

BC6B5EA72543F59E3F14E1688BEF54FC340603D9

45726B73A43BBB4DBBA3543F4248068713FA49E1

类型

值

IP地址

18.162.240.37

域名

URL

MD5

SHA1

主机文件

注册表项